Бэкдор – это скрытый способ доступа к уязвимой системе или программному обеспечению, который может быть использован злоумышленником для получения несанкционированного контроля над устройством или для внедрения вредоносного кода. Бэкдоры могут быть созданы как специальные программы или уязвимости в существующем ПО, которые позволяют получить удаленный доступ.

Как защититься от бэкдора? Во-первых, необходимо регулярно обновлять все программное обеспечение. Разработчики постоянно работают над устранением уязвимостей, поэтому обновления помогают закрыть потенциальные дыры для злоумышленников.

Также, необходимо использовать надежное и актуальное антивирусное программное обеспечение. Это поможет обнаружить и блокировать вредоносные программы, в том числе и бэкдоры.

Видео:Простейший бэкдор в Windows – как использовать, как обнаружитьСкачать

Определение и характеристики

Одной из главных характеристик бэкдоров является их скрытность. Злоумышленники стараются сделать так, чтобы бэкдор был незаметным и не вызывал подозрений у пользователей или антивирусных программ. Они могут использовать различные техники, такие как шифрование кода, маскировку в другие файлы или установку на уязвимые места в системе.

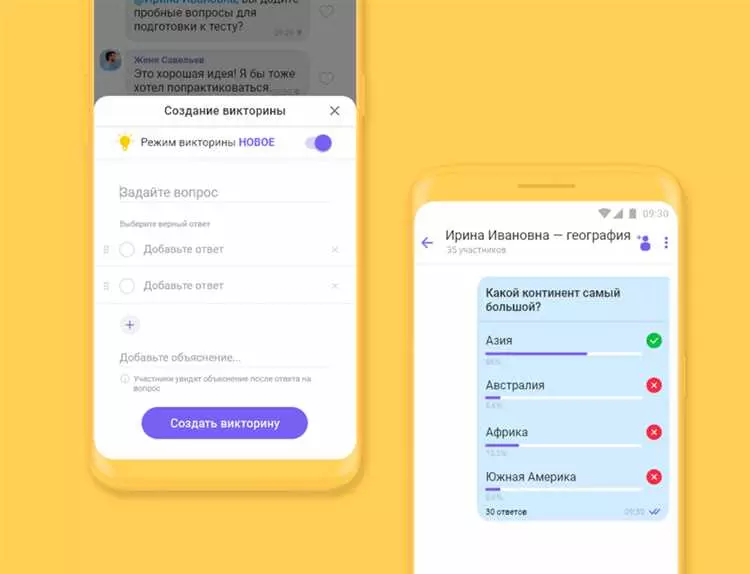

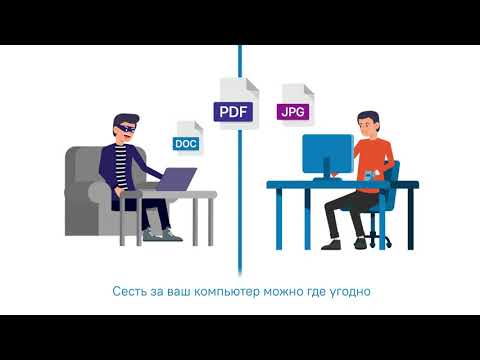

Бэкдоры обычно содержат функционал для удаленного управления системой. Это позволяет злоумышленнику получить доступ к системе из любой точки сети и выполнять различные операции, такие как копирование, удаление или изменение файлов, перехват сетевого трафика и многое другое.

Одной из основных целей злоумышленников при использовании бэкдоров является сохранение доступа к системе на долгое время. Для этого они могут использовать автозагрузку бэкдора при запуске системы, а также обновлять его, чтобы обходить новые защитные механизмы.

Для защиты от бэкдоров рекомендуется использовать комплексные меры, включающие обновление операционной системы и программ, установку антивирусного программного обеспечения, настройку брандмауэра, контроль доступа к системе и регулярную проверку на наличие вредоносного программного кода.

Видео:Вредоносный код проник в командную строку - скрытый BackDoorСкачать

Способы проникновения

Существует несколько способов сделать бэкдор:

- Установка вредоносной программы на компьютер или сервер. Злоумышленник может устанавливать бэкдоры, используя различные методы, например, путем отправки вредоносных файлов по электронной почте или путем эксплуатации уязвимостей в сетевых протоколах.

- Использование слабых паролей. Злоумышленник может попытаться взломать систему, используя слабые пароли, которые были установлены пользователем. Он может использовать словарные атаки или перебор паролей, чтобы получить доступ к системе.

- Эксплуатация уязвимостей в программном обеспечении. Злоумышленник может использовать известные уязвимости в программном обеспечении, чтобы получить удаленный доступ к системе. Он может использовать специально разработанные программы или скрипты, чтобы эксплуатировать уязвимость и установить бэкдор.

Чтобы защититься от способов проникновения и установки бэкдора, необходимо принять ряд мер:

- Устанавливать антивирусное программное обеспечение и прогонять систему на наличие вредоносных программ.

- Регулярно обновлять программное обеспечение и операционную систему, чтобы исправить известные уязвимости.

- Использовать сложные пароли, которые состоят из различных символов, чисел и букв.

- Ограничивать доступ к файлам и папкам, установив права доступа.

- Внимательно отслеживать подозрительную активность на компьютере или сервере и принять необходимые меры для исправления уязвимостей.

Видео:Что такое Backdoor и какой вред он может нанести?Скачать

Признаки бэкдора

Одним из признаков наличия бэкдора может быть незнакомый или непонятный процесс, запущенный на компьютере или сервере. Это может быть программный модуль или служба, которая не имеет никакой связи с установленными приложениями или сервисами.

Другим признаком бэкдора может быть изменение файловой системы. Наличие новых или измененных файлов, которые не могут быть объяснены установкой программного обеспечения или обновлением системы, может указывать на наличие скрытого доступа к системе.

Также следует обратить внимание на необычную активность сетевых подключений. Если всплывает большое количество подозрительного сетевого трафика с неизвестных IP-адресов или портов, это может свидетельствовать о наличии бэкдора.

Наличие неизвестных пользователей или аккаунтов с административными правами также может указывать на наличие бэкдора. Злоумышленник может создать новый аккаунт или использовать существующий, чтобы получить доступ к системе и использовать ее для своих целей.

Важно помнить, что эти признаки не всегда гарантируют наличие бэкдора, поэтому для точной оценки ситуации рекомендуется обратиться к профессионалам в области кибербезопасности.

Видео:Что такое Бэкдор в Доте 2?Скачать

Виды бэкдоров

1. Физический бэкдор

Физический бэкдор — это специальное оборудование или устройство, которое физически подключается к компьютеру или сети и позволяет злоумышленнику получить удаленный доступ к системе. Примерами физических бэкдоров могут быть аппаратные устройства, такие как USB-устройства или сетевые переходники.

2. Программный бэкдор

Программный бэкдор — это скрытая функциональность, которая находится в программном обеспечении и позволяет злоумышленнику получить доступ к системе через уязвимость. Чаще всего программный бэкдор создается веб-разработчиками или администраторами системы для целей тестирования или обслуживания, однако злоумышленники также могут сделать програмный бэкдор для своих злонамеренных целей.

Важно следить за обновлениями программного обеспечения и применять исправления уязвимостей.

3. Сетевой бэкдор

Сетевой бэкдор — это уязвимость или слабое место в сетевой инфраструктуре, которое может быть использовано злоумышленником для получения доступа к системе. Например, злоумышленник может воспользоваться незащищенной сетевой точкой доступа или слабым паролем администратора сети.

Для защиты от сетевых бэкдоров необходимо правильно настраивать сетевые устройства и использовать надежные пароли.

4. Веб-бэкдор

Веб-бэкдор — это скрытая функциональность или уязвимость в веб-приложениях или сайтах, которая позволяет злоумышленнику получить удаленный доступ к системе. Чаще всего веб-бэкдоры создаются злоумышленниками для взлома веб-сайтов или получения информации о пользователях. Для защиты от веб-бэкдоров необходимо использовать безопасное программное обеспечение и обновлять его регулярно.

Видео:Backdoor к любой версии Windows | P4wnP1 и rpi0w - как с этим быть?Скачать

Возможные последствия

Одной из возможных последствий является получение злоумышленником доступа к личным данным и конфиденциальной информации. Это может быть информация о банковских счетах, паролях от социальных сетей или электронной почты, медицинские данные и т. д. Злоумышленник может украсть, продать или использовать эти данные в своих целях.

Еще одним возможным последствием использования бэкдора является установка дополнительных вредоносных программ на компьютер жертвы. Например, хакеры могут использовать компьютер как ботнет для проведения DDoS-атак или распространения вирусов. Это не только повреждает компьютер жертвы, но и может нанести ущерб другим компьютерам и сетям.

Другим возможным последствием использования бэкдора является потеря контроля над системой. Злоумышленник может сделать все, что пожелает, с компьютером жертвы: удалить, изменить или скрыть файлы, установить вредоносное программное обеспечение, отключить антивирусные программы и прочее. В результате жертва может потерять доступ к своим данным, программам и сервисам.

Чтобы защитить себя от бэкдора, необходимо принимать меры по безопасности. Важно устанавливать обновления программ и операционных систем, использовать надежный антивирус, регулярно проверять компьютер на наличие вредоносных программ, не открывать подозрительные ссылки и вложения в электронной почте, а также быть внимательными при посещении веб-сайтов. Помните, что предотвращение заражения бэкдором гораздо проще, чем исправление его последствий.

Видео:050 Создаем бэкдор Metasploit | Этичный хакинг с Kali LinuxСкачать

Как защититься от бэкдора

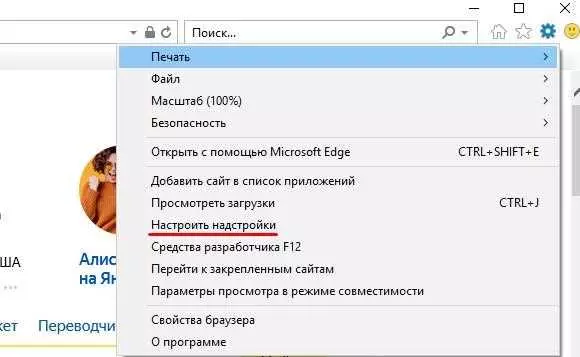

Наличие бэкдора на компьютере или веб-сервере может привести к неприятным последствиям, включая утечку личных данных или потерю контроля над системой. Однако с соблюдением некоторых предосторожностей вы можете сделать свою систему более защищенной. Вот несколько способов, как защититься от бэкдора:

- Установите антивирусное программное обеспечение: Одним из первых шагов для защиты от бэкдора является установка надежного антивирусного программного обеспечения. Это поможет обнаружить и удалить вредоносные программы, включая те, которые содержат бэкдоры. Регулярно обновляйте антивирусное ПО, чтобы быть защищенным от новых угроз.

- Обновляйте программное обеспечение: Многие атаки через бэкдоры используют уязвимости в программном обеспечении. Поэтому очень важно регулярно обновлять все программы и операционную систему до последних версий. Разработчики выпускают обновления, чтобы устранить известные уязвимости и повысить безопасность системы.

- Не открывайте подозрительные ссылки или вложения: Часто бэкдоры в систему попадают через вредоносные ссылки в электронных письмах или вредоносные вложения. Будьте осторожны, и не открывайте ссылки и вложения из ненадежных и неизвестных источников.

- Используйте сильные пароли: Бэкдоры могут использовать слабые пароли для получения доступа к системе. Поэтому важно использовать сильные пароли, состоящие из комбинации больших и маленьких букв, цифр и специальных символов. Регулярно меняйте пароли, чтобы уменьшить риск проникновения через бэкдоры.

- Периодически проверяйте систему: Регулярные проверки системы на наличие вирусов и вредоносных программ помогут обнаружить бэкдоры, если они находятся на вашем компьютере. Используйте антивирусные программы и другие инструменты для сканирования системы на предмет угроз.

Соблюдение этих предосторожностей поможет сделать вашу систему более защищенной от бэкдора. Установите антивирусное программное обеспечение, регулярно обновляйте программы, будьте осторожны со ссылками и вложениями, используйте сильные пароли и периодически проверяйте систему на наличие угроз. Все эти шаги совместно помогут защитить вас и ваши данные от потенциального проникновения через бэкдоры.

Видео:Как написать BackDoor на Python? ВОЗМОЖНО?Скачать

Методы обнаружения бэкдоров

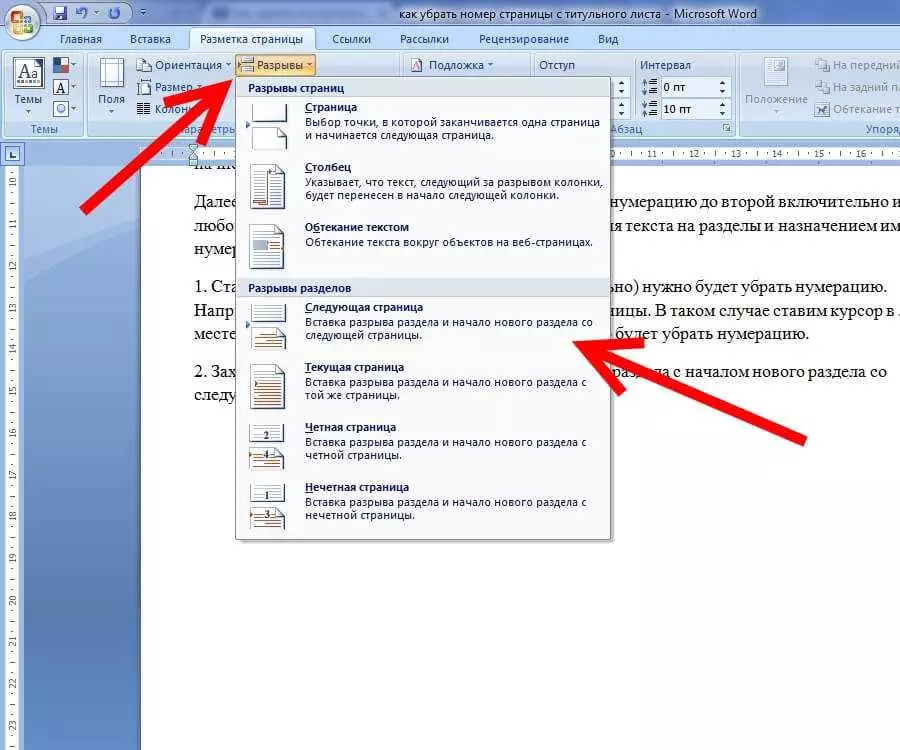

Обнаружение бэкдоров является важной частью защиты системы. Ниже описаны несколько методов, которые могут помочь в обнаружении бэкдоров:

| Метод | Как сделать |

|---|---|

| Анализ сетевого трафика | Используйте сетевые анализаторы или межсетевые экраны для мониторинга и анализа сетевого трафика. Поиските подозрительные пакеты или необычную активность на сетевом уровне. Это может указывать на наличие бэкдора. |

| Обзор системных файлов | Регулярно проверяйте целостность системных файлов с помощью утилит, таких как цифровые суммы, хэш-функции и мониторы файловой системы. Если обнаружены измененные или неизвестные файлы, это может быть признаком наличия бэкдора. |

| Анализ регистрационных файлов | Просмотрите регистрационные файлы и журналы событий системы для выявления подозрительной активности. Различные типы бэкдоров могут записывать информацию в регистрационные файлы, которую можно использовать для обнаружения. |

| Мониторинг процессов | Используйте инструменты мониторинга процессов для отслеживания активных процессов на системе. Обратите внимание на процессы, которые потребляют большой объем ресурсов или неизвестные процессы, которые не должны быть запущены. |

| Проверка наличия скрытых пользователей | Просмотрите список пользователей и групп на системе. Проверьте наличие неизвестных пользователей или недостаточно защищенных учетных записей. Бэкдоры могут использовать специальные пользовательские учетные записи для получения доступа к системе. |

Это лишь несколько методов обнаружения бэкдоров, их комбинирование и регулярное применение могут повысить безопасность системы и помочь в своевременном обнаружении вредоносного программного обеспечения.

Видео:#1 [Хакинг для начинающих] Эксплуатация бэкдора в Metasploitable2.Скачать

![#1 [Хакинг для начинающих] Эксплуатация бэкдора в Metasploitable2.](https://i.ytimg.com/vi/HUunRdop0l8/0.jpg)

Что делать при обнаружении бэкдора

Вот что нужно делать при обнаружении бэкдора:

- Первым делом отключите все сетевые подключения, чтобы предотвратить дальнейшее распространение бэкдора и защитить данные от потенциальных хакерских атак.

- Изолируйте зараженное устройство от сети, отключив его от Интернета, локальной сети или других устройств.

- Важно сохранить компьютер или сервер в таком состоянии, чтобы потом можно было провести анализ и выяснить причины и методы взлома. Для этого следует создать образ зараженной системы или сделать полный бэкап всех данных. Это поможет вам доказать факт взлома и способствовать дальнейшему расследованию.

- Следующим шагом будет удаление бэкдора с зараженного устройства. Для этого вы можете воспользоваться антивирусными программами или специализированными инструментами, которые могут сканировать систему и обнаруживать подозрительные файлы или коды.

- После удаления бэкдора очень важно обновить все программное обеспечение до последней версии и установить все доступные патчи и обновления безопасности. Это поможет предотвратить повторную зараженеие вашей системы.

- Необходимо также изменить все пароли для доступа к системе, включая административные аккаунты.

- После проведения всех этих операций рекомендуется проверить систему на наличие других уязвимостей и обеспечить ее дополнительной защитой. Это может включать контроль доступа, брандмауэры, системы мониторинга и так далее.

Знание, как действовать при обнаружении бэкдора, позволяет эффективно реагировать на угрозы и минимизировать возможные потери. Постоянная внимательность и обновление знаний в области кибербезопасности являются важными факторами защиты от бэкдоров и других подобных угроз.

Видео:Как сохраняют код программисты.Скачать

Как сделать бэкдор безопасным

Бэкдор представляет собой программный код, который позволяет злоумышленнику получить несанкционированный доступ к компьютерной системе или сети. Однако, сделав определенные меры предосторожности, вы можете сделать бэкдор менее уязвимым и защитить свою систему от злоумышленников.

Вот несколько шагов, которые помогут сделать бэкдор безопасным:

- Выберите надежную программную платформу для создания бэкдора. Используйте проверенные и актуальные программы и библиотеки для разработки, чтобы уменьшить вероятность наличия уязвимостей.

- Установите пароль на доступ к бэкдору. Сложный пароль, состоящий из букв, цифр и специальных символов, поможет защитить систему от несанкционированных попыток доступа.

- Используйте защищенное соединение для доступа к бэкдору. Шифрование трафика с помощью SSL или другого протокола поможет предотвратить перехват информации злоумышленниками.

- Регулярно обновляйте бэкдор. Постоянно работайте над его улучшением и обновляйте его, чтобы исправить обнаруженные уязвимости и предотвратить возможные атаки.

- Ограничьте доступ к бэкдору. Разрешайте доступ только авторизованным пользователям и ограничьте возможности, которые предоставляются через бэкдор.

Соблюдение этих простых правил поможет сделать бэкдор более безопасным и защитить вашу систему от злоумышленников. Кроме того, всегда помните о необходимости использования надежной антивирусной программы и брандмауэра для защиты от вредоносных программ и атак в реальном времени.

🎥 Видео

Люди, Пишущие ВИРУСЫ, Почему Вы Это Делаете?Скачать

Бэкдоры на web-серверах. Как найти и обезвредитьСкачать

КАК Я СОЗДАЛ ОПАСНЕЙШИЙ ВИРУС И ЗАРАБОТАЛ НА ЭТОМ!Скачать

Kali Linux Генерируем бэкдор, который не видят антивирусыСкачать

Все, что вам нужно знать о BMW M-Tech. Полный разбор по техникеСкачать

BadUSB - Ключ-Флешка для авторизации в ЛЮБОЙ системе / на ЛЮБОМ сайте | UnderMindСкачать

Бонусная Лекция Генерируем бэкдор, который не видят антивирусыСкачать

СПОСОБ УДАЛЕНИЯ 99 ВСЕХ МАЙНЕРОВ И ВИРУСОВ!Скачать

Генерируем бэкдор, который работает за пределами домашней сети (081)Скачать

DarkComet RAT - скрытый удаленный доступ к ПК - как удалить вирус?Скачать

☣ Как УДАЛИТЬ ВИРУС Или БЭКДОР Из ПЛАГИНА Minecraft — Плагины Майнкрафт ✅Скачать